Защита от эксплойтов (Exploit Guard ) - эта новая функция в Windows Defender в Windows 10 1709, которая представляет собой объединенную и более улучшенную версию инструмента EMET от Microsoft. Exploit Guard предназначен для защиты компьютера от эксплоитов, и заражения вашей системы вредоносными программами. Специально активировать Защиту от эксплойтов не нужно, это происходит автоматически, но только при включенном защитнике Windows.

Изменить параметры Exploit Guard по умолчанию можно в Центре безопасности Защитника Windows.

Всего есть две основные категории для изменения конфигураций на компьютере. Рассмотрим каждую из них более подробно.

Здесь отображается список доступных пользователю механизмов защиты Windows. Рядом указывается статус - включено, отключено. Доступны:

- CFG. Защита потока управления и обеспечение его целостности для совершения непрямых вызовов (включена по умолчанию).

- SEHOP. Проверка цепочек исключений и обеспечение ее целостность во время отправки.

- DEP. Предотвращение выполнения данных (включена по умолчанию).

- Обязательный ASLR. Принудительное случайное распределение для образов, которые не соответствуют /DYNAMICBASE (выключена по умолчанию).

- Низкий ASLR. Случайное распределение выделения памяти. (включена по умолчанию).

- Проверка целостности кучи. В случае нахождения повреждений, процесс автоматически завершается. (включена по умолчанию).

Пользователь может отключить их независимо друг от друга.

В этом разделе можно отдельно редактировать дополнительные настройки защиты для каждого исполняемого файла, добавлять их в список исключений. Если ПО конфликтует при каком-либо активированном в системных параметрах модуле, то его можно отключить. При этом настройки других программ останутся прежними.

Опция работает по тому же принципу, что и исключения в инструменте EMET от Microsoft. По умолчанию здесь уже находятся некоторые штатные программы Windows.

Добавить новый исполняемый файл в список можно здесь же, нажав на кнопку «Добавление программы для индивидуальной настройки». Для этого укажите название программы или точный путь к ней. После этого он отобразится в списке.

Пользователь может редактировать параметры для каждой отдельной программы. Для этого выберите ее из списка, и кликните «Редактировать», после чего принудительно выключите/ включите нужную опцию. По желанию программу можно удалить из списка исключений.

Для редактирования доступны только те параметры, которые невозможно настроить через категорию «Системные». Для некоторых опций доступно значение «Аудит». После его активации Windows будет записывать события в системный журнал, что удобно для дальнейшего анализа.

Импорт и экспорт настроек

Экспортировать текущие настройки Exploit Guard можно через Центр безопасности Защитника Windows. Для этого достаточно нажать на соответствующую кнопку и сохранить файл в формате XML.

Экспортировать настройки можно и через командную строку Windows PowerShell. Для этого есть команда:

Get-ProcessMitigation -RegistryConfigFilePath C:\Users\Alex\Desktop\Settings.xml

Для импорта необходимо заменить командлет Get на Set и по аналогии с примером указать название и путь к файлу.

Установить уже существующий XML файл с настройками можно через редактор локальных групповых политик gpedit.msc:

- В левой части экрана перейдите в ветку редактора Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Exploit Guard в Защитнике Windows -> Защита от эксплойтов. Откройте политику Используйте общий набор параметров защиты от эксплойтов.

- Измените значение на «Включено», а в появившемся поле укажите путь или URL- адрес к существующему XML файлу с конфигурацией.

Сохраните внесенные изменения нажав на «Применить». Настройки вступят в силу немедленно, поэтому перезагружать ПК не обязательно.

Настройка Exploit Guard с помощью PowerShell

Для редактирования списка модулей защиты можно использовать командную строку Windows PowerShell.

Здесь доступные следующие команды:

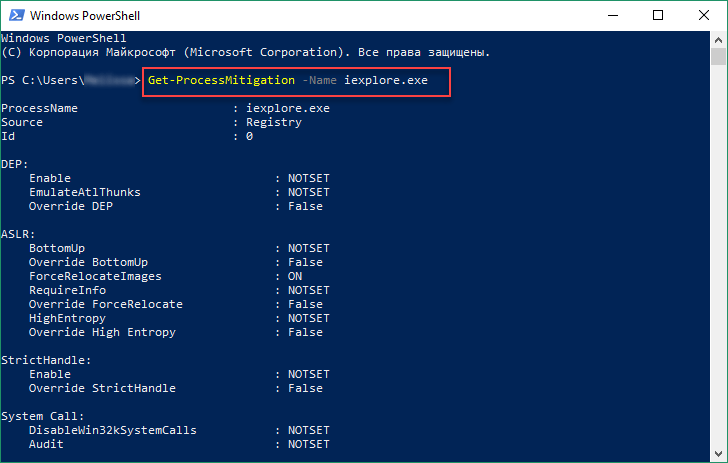

- Get-ProcessMitigation -Name iexplore.exe - получить список всех защитных мер для выбранного процесса. В данном примере это iexplore.exe, вы можете указать любой другой. Вместо имени программы, можно указать точный путь.

- Состояние NOTSET (не установлено) для категории системных параметров означает, что выставлены значения по умолчанию, для категории программ здесь следует вписать параметр, к которому будут присвоены меры защиты.

- —Set с добавочной командой ProcessMitigation используется для редактирования каждого отдельного значения. Чтобы активировать SEHOP для конкретного исполняемого файла (в нашем примере test.exe) по адресу C:\Users\Alex\Desktop\test.exe, используйте команду в PowerShell: Set-ProcessMitigation -Name C:\Users\Alex\Desktop\test.exe -Enable SEHOP

- Чтобы применить эту меру для всех файлов, а не для конкретной программы, используйте команду: Set-Processmitigation -System -Enable SEHOP

- -Enable - включить, —Disable - отключить.

- Командлет —Remove используется для восстановления настроек по умолчанию и указывается сразу после —Name .

- -Enable или —Disable AuditDynamicCode - активировать или выключить аудит.

При вводе команд учитывайте, что каждый отдельный параметр меры должен отделяться запятой. Посмотреть их список вы можете здесь же, в PowerShell. Они отобразятся после ввода команды Get-ProcessMitigation -Name имя_процесса.exe .

Некоторые пользователи столкнулись с необычно медленной работой, подтормаживанием пользовательского интерфейса в Windows 10. Вы заметили, что Проводник, открывает окна очень медленно, и вы видите, как окно открытой вами папки появляется поэтапно. Это может напоминать вам о проблемах с графическими драйверами, но в этом случае это не так. Проблема с медленной работой интерфейса системы затрагивает пользователей, установивших обновление Windows 10 Fall Creators.

Симптомы могут быть следующими:

- Открытие нового окна Проводника занимает слишком много времени.

- Вы практически видите, как поэтапно появляется окно.

- Большие задержки при открытии папок.

- Другие проблемы, связанные с пользовательским интерфейсом системы.

- Диспетчер задач не показывает каких-либо аномальных действий приложения или ресурса. Все, кажется, так и должно быть. Даже тяжелые игры могут работать нормально.

Настоящая причина происходящего - обновленный Защитник Windows . Теперь приложение оснащено дополнительной защитой, защитой от вторжений с Control Flow Guard. Проблема с Защитой потока управления, является причиной такого поведения.

Это высоко оптимизированная функция безопасности, которая создана для борьбы с уязвимостями, связанными с повреждением памяти. Установив жесткие ограничения на то, где приложение может выполнить код, что значительно затрудняет выполнение эксплойтами произвольного кода с помощью таких уязвимостей, как переполнение буфера.

На данный момент, Единственный способ исправить эту проблему - отключить Control Flow Guard . Вот как это можно сделать.

Ускорение пользовательского интерфейса в Windows 10, избавляемся от задержек.

- Откройте Центр безопасности Защитника Windows . Вы можете открыть Центр безопасности защитника Windows из меню «Пуск» или с помощью приложения «Параметры» , нажав сочетание клавиш Win + I и перейдя Обновление и безопасность → Защитник Windows → Открыть центр безопасности защитника Windows.

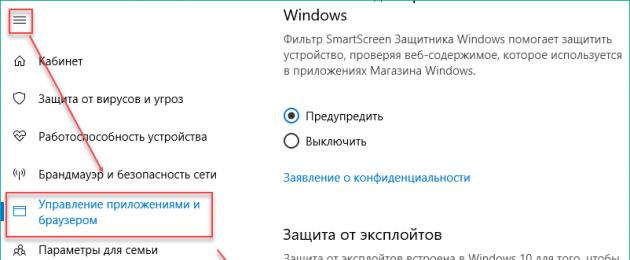

- Нажмите «Управление приложениями и браузером» .

- Прокрутите вниз до «Защита от Эксплойтов» и нажмите на ссылку «Параметры защиты от эксплойтов» .

- На следующей странице, используя раскрывающийся список, установите опцию «Защита потока управления (CFG)» в положение «Выкл. по умолчанию» .

- Перезагрузите Windows 10.

Windows 10 Disable Control Flow Guard CFG

Это должно устранить все проблемы связанные с медленной работой графического интерфейса увеличив быстродействие Windows 10 Fall Creators Update.

Что вы думаете об этом регрессе? Многие из функций безопасности в Windows 10 хороши, но поскольку они появились совсем недавно, они не были хорошо протестированы. Теперь обычный пользователь является тестером.

Хотя эксплойты не принято считать «полноценными» вирусами, опасность, которую они могут представлять для системы, очень велика. Задача эксплойта не столько навредить непосредственно, сколько отыскать в системе или программном обеспечении уязвимость, лазейку, а затем, получив наивысшие привилегии, подгрузить в систему шпионское ПО, трояны, шифровальщики и другие опасные вредоносные программы.

Чтобы антивирус мог успешно идентифицировать эксплойты, он должен обладать качественным модулем поведенческого анализа и это единственно эффективный способ их выявления. Есть также специальные утилиты, позволяющие успешно бороться с этим типом угроз, например, Malwarebytes Anti-Exploit от известной компании Malwarebytes.

Основное предназначение Malwarebytes Anti-Exploit заключается в защите Windows от эксплойтов, использующих так называемые уязвимости нулевого дня. Программа применяет инновационные технологии ZeroVulnerabilityLabs, специально разработанные для предотвращения проникновение эксплойтов, не нуждаясь при этом в постоянном обновлении сигнатур и сложных настройках.

Malwarebytes Anti-Exploit включает в себя несколько основных компонентов защиты (экранов) для популярных приложений, чаще всего подвергающихся атаке эксплойтов. Сюда входят браузеры Chrome, Firefox, IE и Opera, браузерные дополнения разных типов, среда Java. В премиум-версии утилиты список дополняется программами для чтения PDF, мультимедийными плеерами, а также документами Microsoft Office. Кроме того, платная версия предусматривает большее количество пользовательских уровней защиты и возможность гибкого управления ими.

К плюсам программы можно отнести совместимость с другими антивирусными продуктами, нетребовательность к системным ресурсам, работа по принципу «установил и забыл». Кроме показа значка в трее, Malwarebytes Anti-Exploit ничем себя не проявляет за исключением тех случаев, когда в системе будет обнаружен и заблокирован эксплойт. Для защиты от веб-атак вполне будет достаточно бесплатной версии приложения, тем же пользователям, которые нуждаются в защите файлов MS Office и PDF, лучше сразу присмотреться к версии Malwarebytes Anti-Exploit Premium.

Тип программы: Инсталлятор Поддерживаемые ОС: Windows 10 / 8.1 / 8 / 7 / Vista / XP Лицензия: Бесплатная Язык интерфейса: АнглийскийMalwarebytes Anti-Exploit — решение для обнаружения и удаления эксплойтов, использующих 0day-уязвимости. Программа защищает от известных и неизвестных эксплойтов без необходимости настройки и обновления сигнатур.

Давно всем известно, что наиболее опасные угрозы, которые называют угрозами «нулевого дня» большинством антивирусов не обнаруживаются и продолжают выполнять свои задачи.

Данное программное обеспечение использует инновационные запатентованные технологии ZeroVulnerabilityLabs , которые предотвращают проникновение различных эксплойтов на ваш компьютер.

Malwarebytes Anti-Exploit содержит экраны для защиты популярных браузеров, таких как IE, Firefox, Chrome, Opera. Кроме защиты браузеров программа также следит за компонентами для браузеров — Java, Adobe Reader, Flash, Shockwave. Данные браузерные дополнения могут быть еще более уязвимыми и нести особую опасность.

К эксплойтам, которые блокируются программой без необходимости обновления сигнатур относятся такие как Blackhole, Sakura, Phoenix, Incognito.

Программа не требует никаких специальных знаний и не требует настроек. Относится к такому типу программ как установил и забыл. Остальное время она работает незаметно для пользователя.

Утилита входит в комплект мощной программы — Malwarebytes Premium , поэтому загрузить можно только бета версию программы на форуме.

Этой осенью Windows 10 обновилась до версии 1709 с кодовым названием Fall Creators Update или Redstone 3. Среди множества изменений нас прежде всего заинтересовала улучшенная защита от неизвестных зловредов. В Microsoft приняли ряд мер для противодействия троянам-шифровальщикам и эксплоитам. Насколько же они оказались успешны?

Старый новый защитник

Все новое - это хорошо ребрендированное старое. В «осеннем обновлении для дизайнеров» встроенные компоненты защиты объединили в «Центре безопасности Защитника Windows». Даже программный файрвол стал называться «Брандмауэр Защитника Windows», но эти изменения - чисто косметические. Более существенные касаются новых функций, которые мы подробнее рассмотрим ниже.

Еще один старый-новый компонент, появившийся в Redstone 3, называется «Защита от эксплоитов». Windows Defender Exploit Guard, или просто EG, включается через «Центр безопасности Защитника Windows» в разделе «Управление приложениями и браузером».

Технически Exploit Guard - это бывшая служебная программа Enhanced Mitigation Experience Toolkit со слегка выросшим набором функций и новым интерфейсом. EMET появилась еще во времена Windows Vista, теперь же ее поддержка прекращена, а Exploit Guard занял ее место. Он относится к средствам продвинутой защиты от угроз (Advanced Threat Protection), наряду с менеджером подключаемых устройств Device Guard и защитником приложений Application Guard. Злые языки поговаривают, что в Microsoft изначально хотели представить общий компонент Advanced System Security Guard, но аббревиатура вышла совсем неблагозвучной.

Защита от эксплоитов

Exploit Guard - это всего лишь инструмент снижения риска, он не избавляет от необходимости закрывать уязвимости в софте, но затрудняет их использование. В целом принцип работы Exploit Guard состоит в том, чтобы запрещать те операции, которые чаще всего используются зловредами.

Проблема в том, что многие легитимные программы тоже их используют. Более того, есть старые программы (а точнее, динамические библиотеки), которые просто перестанут работать, если задействовать в Windows новые функции контроля памяти и прочие современные средства защиты.

Поэтому настройка Exploit Guard - это такие же вилы, какими ранее было использование EMET. На моей памяти многие администраторы месяцами вникали в тонкости настроек, а затем просто прекращали использовать ограничительные функции из-за многочисленных жалоб пользователей.

Если же безопасность превыше всего и требуется закрутить гайки потуже, то самыми востребованными функциями Exploit Guard были (со времен EMET) и остаются:

- DEP (Data Execution Prevention) - предотвращение выполнения данных. Не позволяет запустить на исполнение фрагмент кода, оказавшийся в не предназначенной для этого области памяти (например, в результате ошибки переполнения стека);

- случайное перераспределение памяти - предотвращает атаку по известным адресам;

- отключение точек расширения - препятствует внедрению DLL в запускаемые процессы (см. про обход UAC, где этот метод широко использовался);

- команда DisallowChildProcessCreation - запрещает указанному приложению создавать дочерние процессы;

- фильтрация таблиц адресов импорта (IAF) и экспорта (EAF) - не позволяет (вредоносному) процессу выполнять перебор таблиц адресов и обращаться к странице памяти системных библиотек;

- CallerCheck - проверяет наличие прав на вызов конфиденциальных API;

- SimExec - имитация выполнения. Проверяет перед реальным исполнением кода, кому вернутся вызовы конфиденциальных API.

Команды могут быть переданы через PowerShell. Например, запрет создавать дочерние процессы выглядит так:

Set-ProcessMitigation -Name исполняемый_файл.exe -Enable DisallowChildProcessCreation

Все x86-процессоры и чипсеты последних десяти лет выпуска поддерживают DEP на аппаратном уровне, а для совсем старых доступна программная реализация этой функции. Однако ради совместимости новых версий Windows со старым софтом Microsoft до сих пор рекомендует включать DEP в режиме «только для системных процессов». По той же причине была оставлена возможность отключать DEP для любого процесса. Все это успешно используется в техниках обхода системы предотвращения выполнения данных.

Поэтому смысл от использования Exploit Guard будет только в том случае, если есть возможность задействовать сразу несколько защитных функций, не вызывая сбой хотя бы в работе основных приложений. На практике это редко удается. Вот пример профиля EG, конвертированного из EMET, который вообще вызывает сваливание Windows 10 в BSoD. Когда-то в «Хакере» была рубрика «Западлостроение», и Exploit Guard бы в нее отлично вписался.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «сайт», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score!